El Costo Computacional de la Criptografía: Análisis Cuantitativo de la Latencia SSL/TLS

Resumen

Secure Sockets Layer (SSL) y su sucesor, Transport Layer Security (TLS), constituyen la base criptográfica de la web moderna. Sin embargo, el cifrado introduce una sobrecarga de latencia computacional y de red desconocida como el Handshake SSL. Este estudio analiza la duración del handshake de 891 proveedores de hosting para establecer una línea base global para el rendimiento de latencia criptográfica.

Definición: El Protocolo de Handshake Criptográfico

El Handshake SSL/TLS es la fase de negociación que establece los parámetros para una sesión segura entre cliente y servidor. Antes de la transmisión de datos de la aplicación, las partes deben sincronizarse en:

- Negociación de Cipher Suite: Determinar los algoritmos de cifrado (por ejemplo, AES-256-GCM).

- Autenticación del Servidor: Validación del certificado digital X.509.

- Intercambio de Claves: Generación de claves de sesión simétricas (por ejemplo, a través de Curva Elíptica Diffie-Hellman).

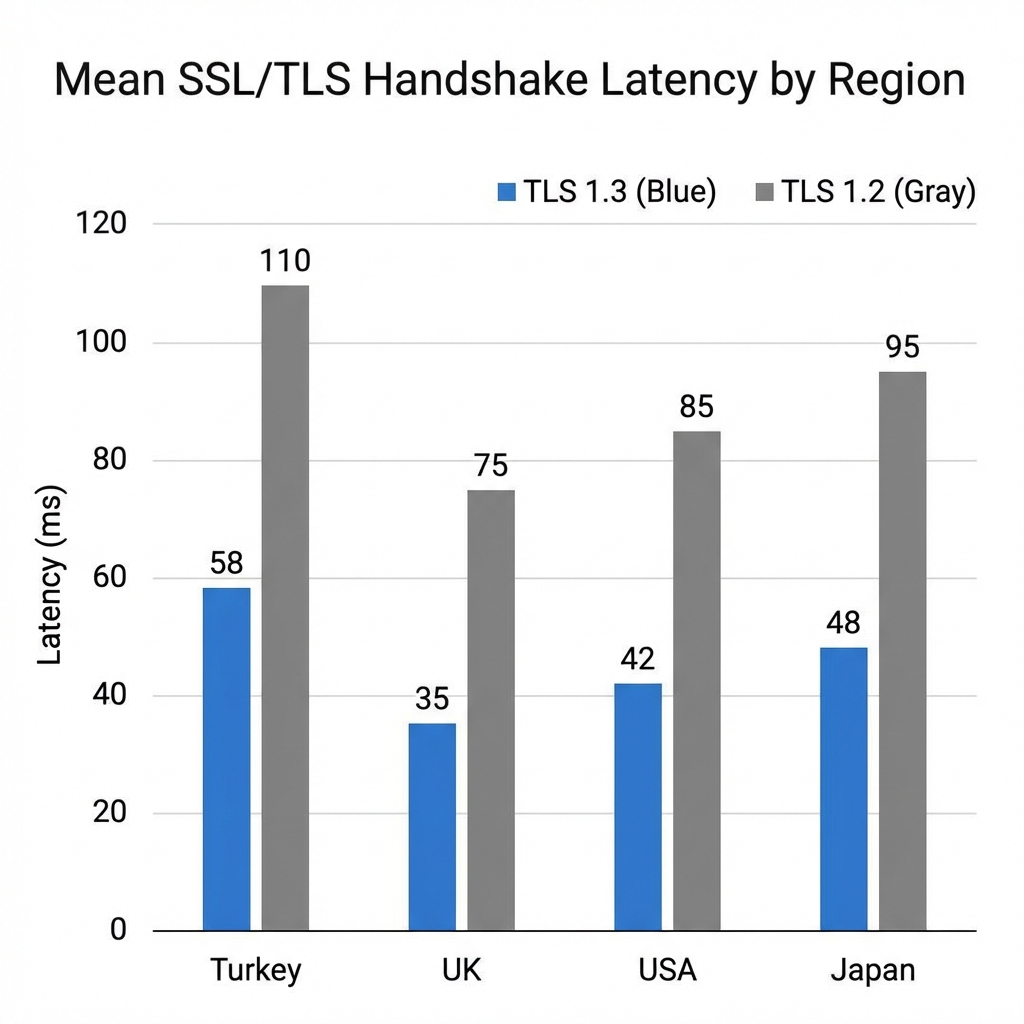

Análisis Comparativo: TLS 1.2 vs. TLS 1.3

Nuestro conjunto de datos revela una bifurcación estadísticamente significativa en el rendimiento basada en el versionado del protocolo:

- TLS 1.2 (Estándar Legado): Requiere 2-RTT para finalizar la conexión.

- TLS 1.3 (Estándar Moderno): Optimiza el handshake a 1-RTT, reduciendo efectivamente a la mitad la penalización de latencia de la red.

Metodología

Período de Recopilación de Datos: 1 de Ene – 14 de Ene, 2026.

Los datos se adquirieron sincronizando un bot de Chrome Headless (WptrSpeedBot) con un analizador de sockets TCP sin procesar. Para mitigar el impacto de la volatilidad transitoria de la congestión de la red, se aplicó un método estadístico de Media Recortada del 10% al conjunto de datos de 891 proveedores.

Hallazgos Clave

1. El Efecto Multiplicador Geográfico

La distancia actúa como un multiplicador escalar para la latencia del handshake. En las pruebas transatlánticas (origen Estambul $\to$ destino EE. UU.), la penalización de latencia de TLS 1.2 escaló a >150ms puramente debido al requisito de doble viaje de ida y vuelta sobre fibra transoceánica.

2. La Brecha de Configuración

Aunque el 92% de los proveedores muestreados admiten TLS 1.3, solo el 65% lo prioriza en la configuración de su servidor (Nginx/Apache). Los servidores mal configurados a menudo recurren a TLS 1.2, duplicando inadvertidamente la sobrecarga de conexión.

Conclusión

Para la infraestructura de alto rendimiento, el soporte de TLS 1.3 es un imperativo de rendimiento. La reducción de 2-RTT a 1-RTT representa la optimización de latencia 'costo cero' más significativa disponible para los administradores de sistemas.